不是只解密__TEXT ?

我的意思是App本身的代码跑起来之后

跑起来 TEXT 也不会变吧, 不是只需要 DUMP TEXT的吗

哦我是直接全部dump出来改cryptid的

dlopen会调用dylib的constructor? 那在constrctor里面是不是能获取到__TEXT __text在内存中的位置,然后dump下来

先膜,再提问

首先,从AppStore下载下来的app 没有经过任何处理怎么attach 的,我在attach 支付宝时是报错的

# debugserver *:1234 -x auto /var/mobile/Containers/Bundle/Application/4C85E022-A029-4D4D-A6A1-7FE078652845/AlipayWallet.app/AlipayWallet

debugserver-@(#)PROGRAM:debugserver PROJECT:debugserver-340.3.124

for arm64.

Segmentation fault: 11

重新签名一启动就崩溃,求大神指点一下

跟是不是AppStore下载下来没关系啊,是应用本身的防护

你看下我那篇反调试的文章

刚问完,就attach 成功了,支付宝有反调试机制,

# debugserver *:1234 -x backboard /var/mobile/Containers/Bundle/Application/564CDC20-8863-4D63-A1BB-3430056C076B/AlipayWallet.app/AlipayWallet

debugserver-@(#)PROGRAM:debugserver PROJECT:debugserver-340.3.124

for arm64.

Listening to port 1234 for a connection from *…

必须这样操作才能成功,直接 -x auto 会被app 侦探到

attach 之后

(lldb) c

Process 56953 resuming

dyld: warning, LC_RPATH @executable_path/Frameworks in /var/mobile/Containers/Bundle/Application/564CDC20-8863-4D63-A1BB-3430056C076B/AlipayWallet.app/AlipayWallet being ignored in restricted program because of @executable_path

有restricted 机制。

感谢回复

肯定得调的吧, 不调dylib怎么做初始化工作

区别在什么地方。

我手上没kernel dump但是从xnu来看FairPlay归根结底都是内核负责的啊

有个比较懒的办法就是直接下载pp助手里的app 默认都是不需要砸壳 哈哈哈哈哈

我搞的都是些非常冷门的应用来着

张总试试facebook?来个教程?

对于facebook我现在想到的只是用lldb这个最原始的方法砸。。。。

@AloneMonkey 大神也来个砸facebook的教程呀

所以fb是怎么了

所以fb是怎么了

所以fb是怎么了

所以fb是怎么了

所以fb是怎么了

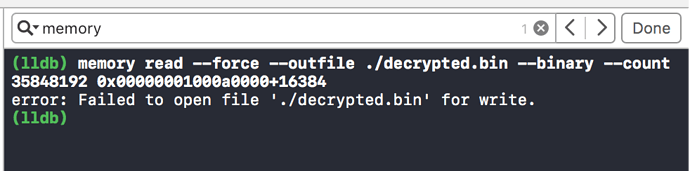

请问一下 ,无越狱手机,memory dump的时候发生错误 error: Failed to open file ‘./decrypted.bin’ for write.。你的文章没有说到decrypted.bin这个文件是写到mac机器上么?还是iphone的文件里面?