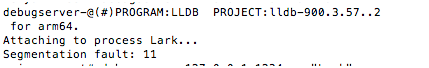

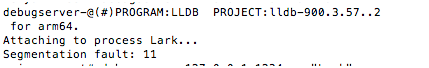

1.进行附加发现存在反调试

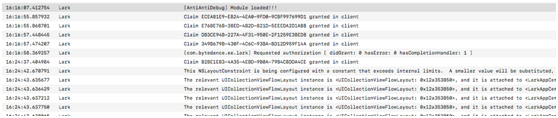

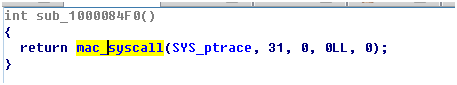

2.IDA加载完后搜索ptrace,syscall没有有效的线索

3.直接用antidebug,也没有效果

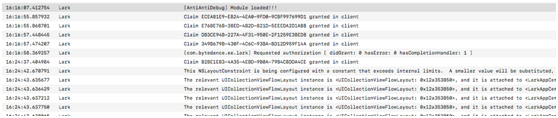

4.按照搜索start,+load, __mod_init_func,反复验证后

5.验证其他其他生命周期的可疑函数,没有发现

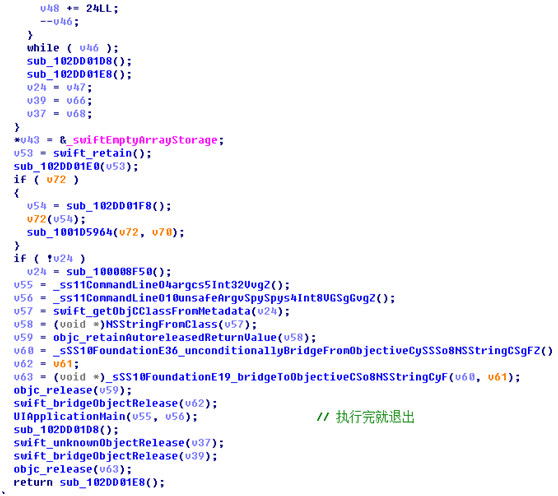

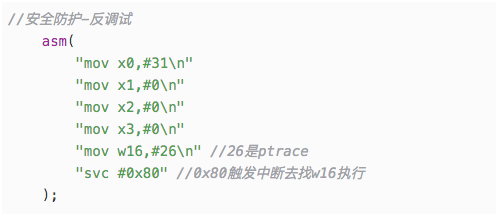

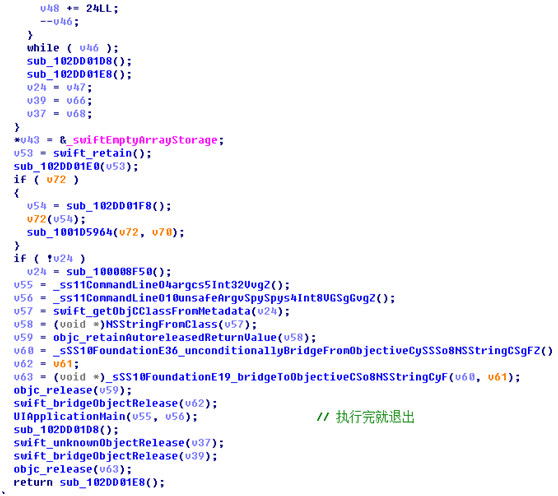

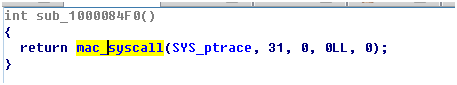

6.从汇编角度入手

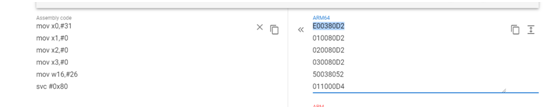

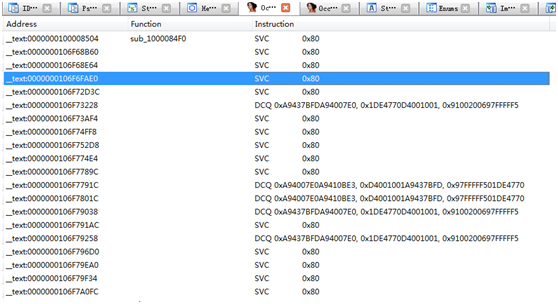

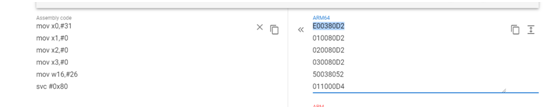

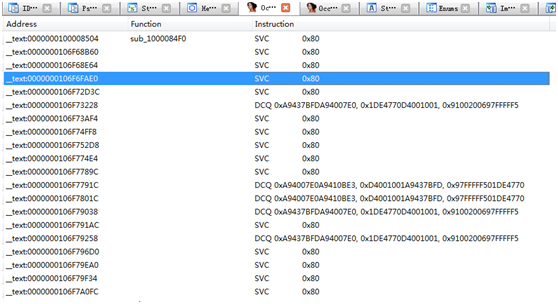

7.搜索对应的二进制

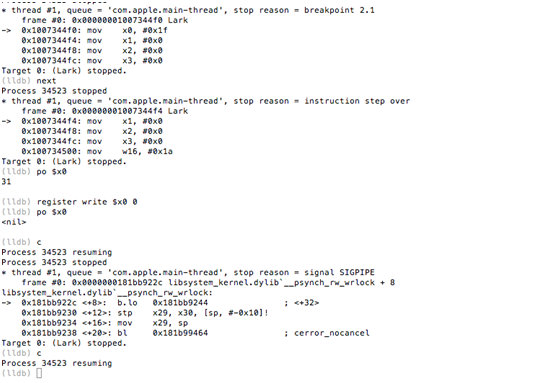

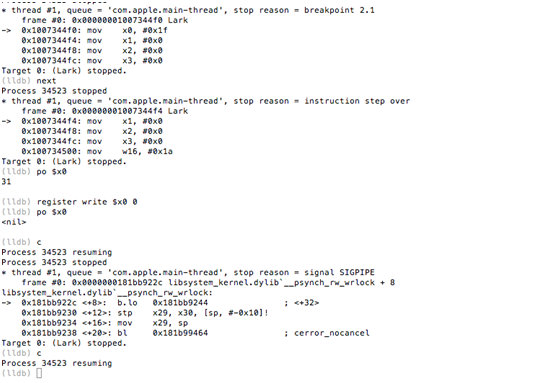

8.验证下是否只有一处。(没有断开可以正常调试)

感慨:碰到大都ptrace,anti插件解决,这也反思是否太依赖工具,别人的成果了。ps:想换个环境了,有招人求带。

1.进行附加发现存在反调试

2.IDA加载完后搜索ptrace,syscall没有有效的线索

感慨:碰到大都ptrace,anti插件解决,这也反思是否太依赖工具,别人的成果了。ps:想换个环境了,有招人求带。

现在有东西可以绕SVC的反调试了哦

Lark 是哪个 App?听名字好熟悉啊

找到了,知道是哪个了。。

我想请教一下楼主:

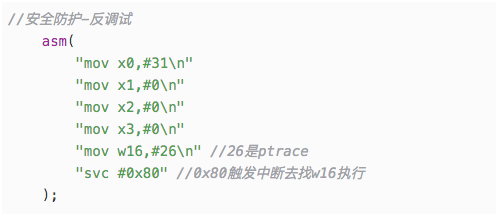

在你发的图片中有一张图片是“ARM转HEX”的,我想问一下这样做是为什么?

另外这个网站能分享一下吗?

keystone engine

网站也就图一乐,真用还得KSTool