※需求:

※当前方案:

NSArray* MachOParser::find_load_dylib(){

NSMutableArray* array = [[NSMutableArray alloc] init];

mach_header_t *header = (mach_header_t*)base;

segment_command_t *cur_seg_cmd;

uintptr_t cur = (uintptr_t)this->base + sizeof(mach_header_t);

for (uint i = 0; i < header->ncmds; i++,cur += cur_seg_cmd->cmdsize) {

cur_seg_cmd = (segment_command_t*)cur;

if(cur_seg_cmd->cmd == LC_LOAD_DYLIB || cur_seg_cmd->cmd == LC_LOAD_WEAK_DYLIB){

dylib_command *dylib = (dylib_command*)cur_seg_cmd;

char* name = (char*)((uintptr_t)dylib + dylib->dylib.name.offset);

NSString* dylibName = [NSString stringWithUTF8String:name];

[array addObject:dylibName];

}

}

return [array copy];

}

※目前问题:/usr/lib/libSystem.B.dylib ”

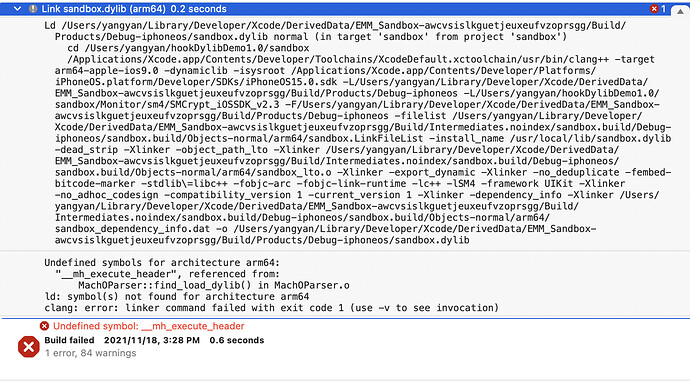

※优化方案与存在的问题。header = (mach_header_t )base;改为: mach_header_64 *header = (mach_header_64 *)&_mh_execute_header;可行。Showing Recent Messages Undefined symbol: __mh_execute_header

请大家帮助,指点,谢谢。

Zhang

2021 年11 月 18 日 08:16

3

// add must preserve symbols from compiler_rt input.

for ( auto &f : _state.filesFromCompilerRT ) {

std::vector<const char*> symbols;

if ( f->fileContent() && mach_o::relocatable::getNonLocalSymbols(f->fileContent(), symbols) ) {

for ( auto &sym : symbols)

obfuscator->addMustPreserveSymbols(sym);

}

}

// special symbols supplied by linker

obfuscator->addMustPreserveSymbols("___dso_handle");

obfuscator->addMustPreserveSymbols("__mh_execute_header");

obfuscator->addMustPreserveSymbols("__mh_dylib_header");

obfuscator->addMustPreserveSymbols("__mh_bundle_header");

obfuscator->addMustPreserveSymbols("__mh_dylinker_header");

obfuscator->addMustPreserveSymbols("__mh_object_header");

obfuscator->addMustPreserveSymbols("__mh_preload_header");

// add all the Proxy Atom linker ever created and all the undefs that are possibily dead-stripped.

for (auto sym : _state.allUndefProxies)

obfuscator->addMustPreserveSymbols(sym);

obfuscator->addMustPreserveSymbols("___dso_handle");

obfuscator->addMustPreserveSymbols("__mh_execute_header");

obfuscator->addMustPreserveSymbols("__mh_dylib_header");

obfuscator->addMustPreserveSymbols("__mh_bundle_header");

obfuscator->addMustPreserveSymbols("__mh_dylinker_header");

obfuscator->addMustPreserveSymbols("__mh_object_header");

obfuscator->addMustPreserveSymbols("__mh_preload_header");

官方的定义在 <mach-o/ldsyms.h>

1 个赞

那咋办?动态库工程里没法用这个方案,我该换个思路。

Zhang

2021 年11 月 18 日 10:03

6

不用啊 dyld get vm slide0能拿到主程序的内存地址。【不太确定需不需要随机加个小偏移】然后用这个地址加dladdr还是哪个API就能拿到主程序的mh execute header了。

嗯嗯,这次iOS15版本更新对MachO读取这块影响还是挺大的。

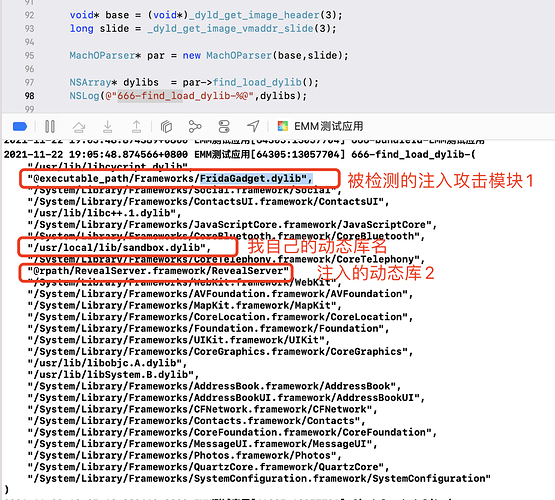

iOS实现注入防护,如:frida,cycript等。

验证macho文件的动态库加载项“LC_LOAD_DYLIB”和“LC_LOAD_WEAK_DYLIB”里面有没有“FridaGadget.dylib”字段。

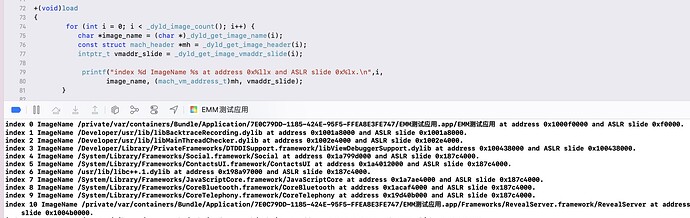

_dyld_get_image_name在iOS15上也是一样的问题,输出一大堆系统框架,不再输出第三方的了。

多谢您的提点

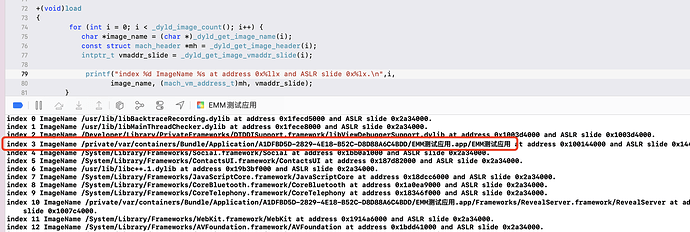

iOS13如图:

《iOS应用逆向与安全》8.3源码:MachOParser的调用方案:

Zhang

2021 年11 月 23 日 02:03

13

前两个是Xcode调试才注入的应该。 你离开Xcode跑起来试试

wwpp3399

2022 年12 月 10 日 22:28

14

yangyan888:

iOS应用逆向与安全

求助,machOParser的相关源码可否共享一下