先说下目的吧 ,

这个是热门接口

http://live.huajiao.com/feed/getFeeds?deviceid=c00b43acfbba6707d038c8a4ce7dae78&netspeed=0&network=Wi-Fi&platform=ios&rand=326090681&time=1470656543&userid=27538101&version=3.7.5&guid=bec1472a2686114b4b249c130f2d5a68&model=iPhone8,1&channel=Apple&clientip=&city=&district=&gender=&name=live&num=20&offset=&privacy=Y&province=

可以看到又一个guid这个参数。一直在想如何得到这个guid的算法。还有就是随机rand的是怎么得到的。

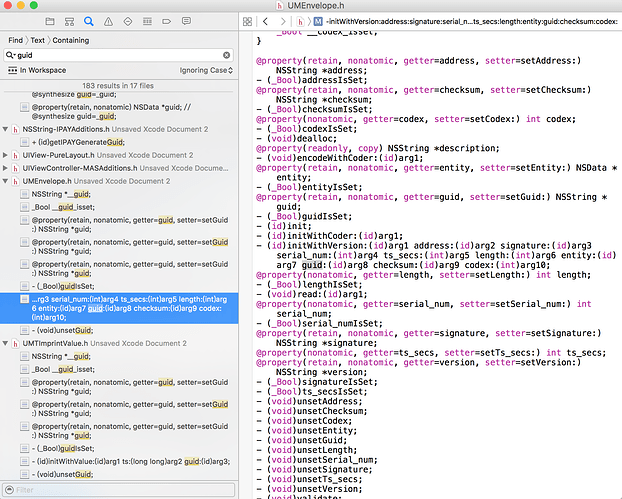

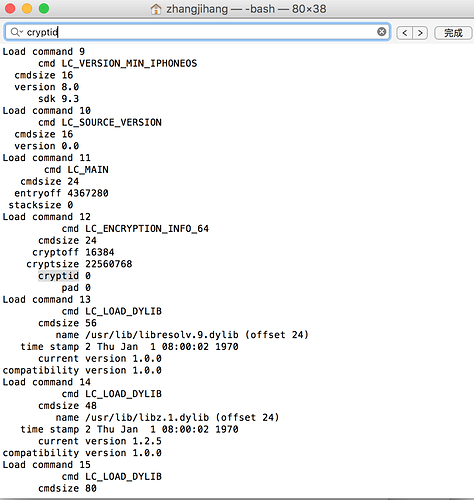

炸壳还是算是顺利。class-dump处头文件 找到相关的如下

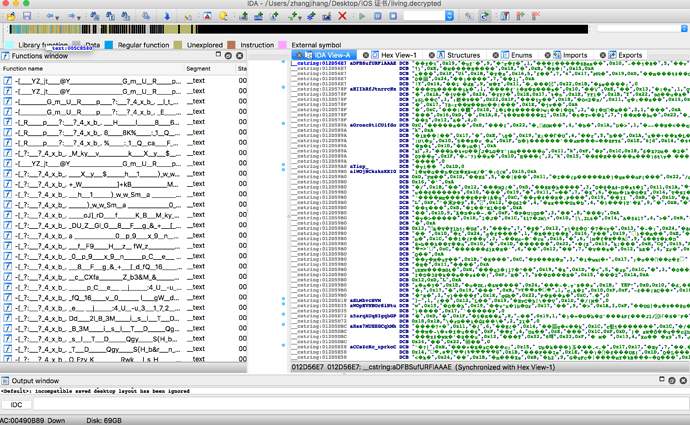

但是在ida的时候 出现了问题。。ida出来的是很多乱码 如下图

求大神们一起帮忙。小弟感谢了。