最近刚刚开始学习IOS逆向。首先拿手机上的一个APP作为逆向的目标工具。

该APP叫做鹏保宝。

鹏保宝是一款用来文件加密的软件。

如当我们购买某说明书PDF文件,卖家用鹏保宝将其加密。同时给我们一个激活码。

我们用手机上的IOS鹏保宝打开文件,输入激活码,服务器验证通过即可阅读。

在逆向之前,想到要分析一下它的通讯,看看能否伪造通讯的数据包实现■■的目的。

于是用Charles和fiddler都尝试了抓包,除了能抓到一个HTTP包外,什么都抓不到。

所以感觉不像是HTTP通讯的。

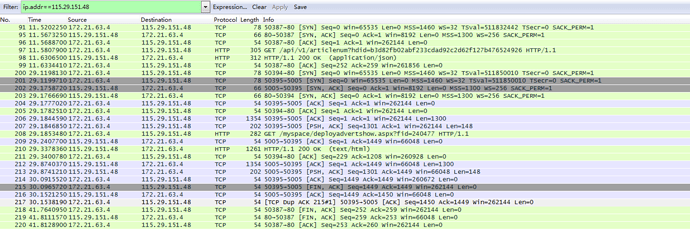

用wireshark抓包,过滤IP地址后的抓包

请大家帮我分析下,这种情况的,能否实现改包呢?

如果不能改包,逆向的话,可否用clutch自动■■的IPA文件为起点,进行逆向?

以上两个问题,谢谢大家!

charles和fiddler只能抓http(s)包,wireshark可以抓tcp/ip包,由你的截图来看,这款App的通信走的应该是socket,数据传输用的是私有协议。建议就像你说的那样,从二进制文件本身下手,看看socket包的构造流程,分析它的私有协议,然后一切就顺理成章了

其实我对它的通信协议等并不感兴趣。我在想能不能编写一个tweek跳过它的网络验证。

直接拿到文件就能打开,就达到了■■的目的。

这样可行么?

那你先逆向一下APP,分析一下加密和解密的流程,带网络验证的■■还是需要分析和服务器的交互内容。

确实是因为使用的不是http所以你看不到通信数据,你可以试试用windows下开热点 的方式 将流量劫持然后用wireshark

我想可不可以直接跳过网络验证啊?直接伪造返回response呢?分析它的加密过程,CFUDID生成等等好像比较麻烦的。

ph_ytx

(ph_ytx)

8

不错不错,我也在弄文件加密的APP 可以交流交流楼主!

坐等你成功。然后直接帮我弄了算了。。。。我最近没时间弄