如题 尝试某信某版本 dumpdecrypted脱壳成功

class-dump 头文件也成功

但是ida提示是加密文件

请教大神这是什么情况

选错slice了吧

dd砸壳是解密running arch然后覆盖原来的fat binary的对应位置,aka没解密的slice还在里面

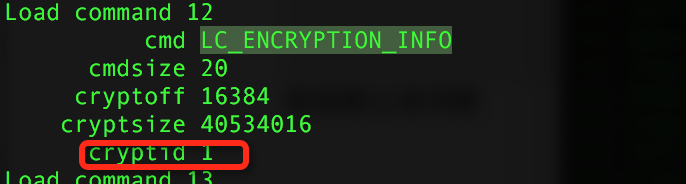

谢谢您的耐心回复 我应该找到原因了 我忘记了我换了个6的测试机器 我用otools查看了我解密后的mach-o

Fat binary。

文件里有多架构的slice,比如arm7在0xABCD-0xFFFF ARM64在0x1~0x1000

dd做的是dump对应的解密数据然后直接覆盖原来的加密数据。

其他的砸壳是把解密的slice分离出来

也就是说iphone6在load mach-o的时候是默认选择arm64的architecture 所以dumpdecrypted只能从内存中dump arm64的binnary对吧

yep

好的 谢谢您