通过 Hook 内核来禁用 ASLR 是一种高级的操作,需要深入了解 iOS 内核和内核模块的工作原理。这种方法通常涉及修改内核内存或内核代码,这对系统稳定性和安全性有较大影响。以下是一个高层次的方法说明,如何在 iOS 内核中禁用 ASLR。

前提条件

- 越狱设备:需要一个已经越狱的 iOS 设备。

- 内核调试工具:如 ktrw 或其他可以读取和写入内核内存的工具。

- 内核符号:需要内核符号表来帮助定位需要修改的函数和数据结构。

步骤

1. 获取内核符号表

首先,你需要获取 iOS 内核符号表。这可以通过多种方法实现,如使用 IDA Pro 分析内核镜像或通过现有的符号表文件。

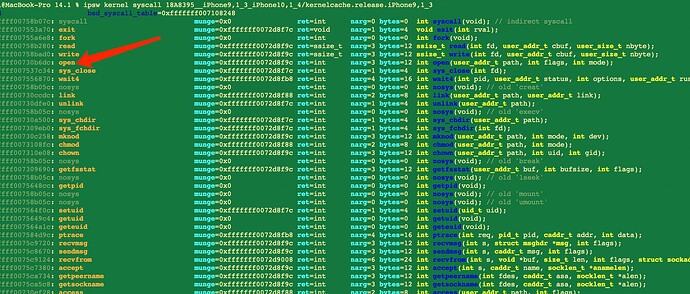

通过ipsw

Usage:

ipsw kernel [flags]

ipsw kernel [command]

Aliases:

kernel, k

Available Commands:

ctfdump Dump CTF info

dec Decompress a kernelcache

dwarf 🚧 Dump DWARF debug information

extract Extract KEXT(s) from kernelcache

ida 🚧 Analyze kernelcache in IDA Pro

kexts List kernel extentions

mach Dump kernelcache mach_traps

symbolsets Dump kernel symbolsets

syscall Dump kernelcache syscalls

version Dump kernelcache version

Flags:

-h, --help help for kernel

Global Flags:

--color colorize output

--config string config file (default is $HOME/.config/ipsw/config.yaml)

--no-color disable colorize output

-V, --verbose verbose output

Use "ipsw kernel [command] --help" for more information about a command.

2. 找到相关的内核函数

通过XNU源码定位 ASLR相关函数

if (!(imgp->ip_flags & IMGPF_DISABLE_ASLR)) {

vm_map_get_max_aslr_slide_section(map, &aslr_section_offset, &aslr_section_size);

aslr_section_offset = (random() % aslr_section_offset) * aslr_section_size;

aslr_page_offset = random();

aslr_page_offset %= vm_map_get_max_aslr_slide_pages(map);

aslr_page_offset <<= vm_map_page_shift(map);

dyld_aslr_page_offset = random();

dyld_aslr_page_offset %= vm_map_get_max_loader_aslr_slide_pages(map);

dyld_aslr_page_offset <<= vm_map_page_shift(map);

aslr_page_offset += aslr_section_offset;

}

3. 编写 Hook 代码

可以使用xnuspy