source code : https://github.com/akusio/KernBypass-Public

repo : https://akusio.github.io

作者 twitter : https://twitter.com/akusio_RR/

非常威猛,

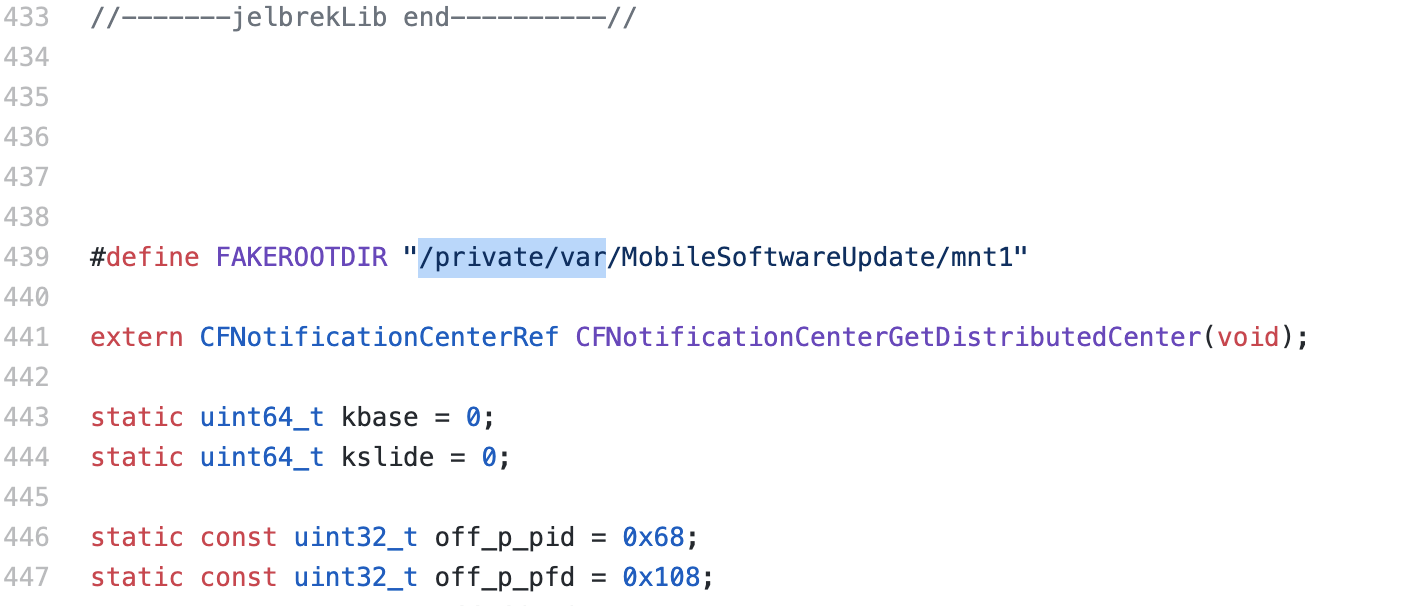

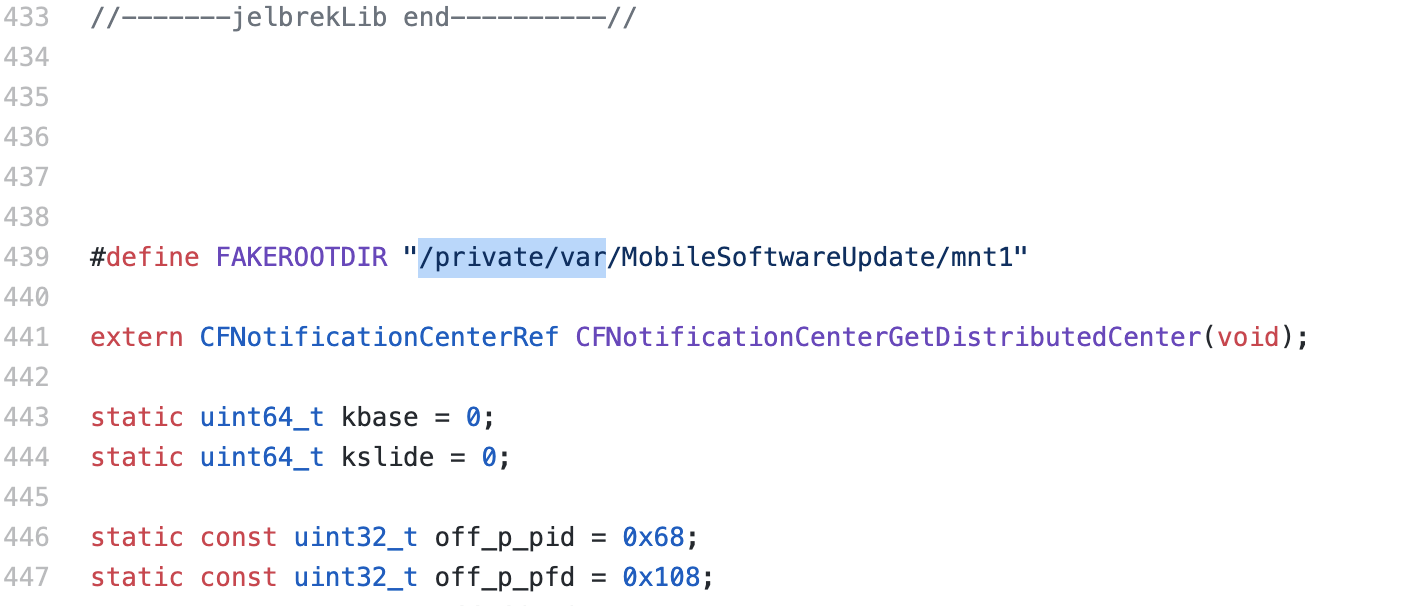

看了原始码他把 unc0ver 或 checkra1n 越狱状态(root Snapshots)挂在mnt1 让app以为是非越狱状态

但可惜的是貌似 iOS 13 以下 与 Chimera 不能使用…

source code : https://github.com/akusio/KernBypass-Public

repo : https://akusio.github.io

作者 twitter : https://twitter.com/akusio_RR/

非常威猛,

看了原始码他把 unc0ver 或 checkra1n 越狱状态(root Snapshots)挂在mnt1 让app以为是非越狱状态

但可惜的是貌似 iOS 13 以下 与 Chimera 不能使用…

这一招确实狠,让很多app读rootfs检测越狱的都歇菜了,比如任天堂系的app。

真滴很猛QQ

感觉日厂的游戏反越狱检测都有点变态啊… 那个 足球小将 我用啥都过不了

使用这个也不行吗?!

对滴不行, 我还鸡冻的马上去试了试,试试就是逝世

iOS 13.3.1下,感觉没啥作用,随便找了一个招行APP来测试,没有效果

仅针对特定的越狱检测方式… 但也不是那么容易…

我可以理解为,在反越狱检测这块,可以利用这个插件去掉较为复杂的检测项目,但是还有其他比较浅显的部分,并没有读取到rootfs,进一步开发针对性质的插件,就可以做到完美反越狱能力。

可以,没毛病

这里是利用了chroot更改root目录到mnt1,当然普通app没有权限使用chroot,所以他要启动一个daemon叫changerootfs,插件启动的时候会把pid通过CFNotification发到daemon上去,这样daemon就知道哪个进程需要chroot,再执行chroot就行了。原理应该是这样,如有错误请其他大神指出。

大佬有偿帮过一个游戏检测可以吗

你好。请问怎么安装呀。